Starożytny Egipt: policyjny gwizdek sprzed 3500 lat

17 września 2025, 10:33W staroegipskim Achetaton (obecnie Amarna), mieście założonym ok. 1347 roku przed naszą erą przez Echnatona, który zbudował tam swoją stolicę, znaleziono policyjny gwizdek z krowiej kości. Niezwykły artefakt został odkryty w Stone Village, położonej na peryferiach wiosce robotników, a jego istnienie to wsparcie dla poglądu, że miejsce to – ze względu na bliskość królewskich grobowców, przy budowie których pracowali robotnicy – podlegało ścisłej kontroli policyjnej. To pierwszy egipski gwizdek znaleziony w kontekście najwyższej władzy i ważny zabytek, który da specjalistom wgląd w technologie obróbki kości stosowane w II tysiącleciu p.n.e. w państwie faraonów.

Wirtualny sposób na bóle fantomowe

15 listopada 2006, 13:29System komputerowy, stworzony przez dr. Stephena Pettifera i Toby'ego Howarda ze Szkoły Nauk Komputerowych Uniwersytetu w Manchesterze, wprowadza pacjentów po amputacji kończyn w trójwymiarowy wirtualny świat, gdzie nadal mają wszystkie ręce i nogi.

Podwójne życie... genów pudla

19 października 2007, 12:31Geny determinujące kolor okrywy włosowej pudla pomagają także zwalczać infekcje. Przekonali się o tym naukowcy z Uniwersytetu Stanforda, którzy badali DNA setek psów, poszukując mutacji odpowiadających za umaszczenie.

Przeprojektowana gouda

24 czerwca 2008, 11:56Od kilku lat triumfy święci gastronomia molekularna. Zajmują się nią nie tylko szefowie kuchni. W telewizji pojawia się coraz więcej programów, dzięki którym również kucharz amator dowiaduje się, jak najlepiej usmażyć omlety, a jakie sztuczki pomogą przygotować smaczniejszy rosół. Simone Toelstede i Thomas Hofmann z Uniwersytetu w Münster postanowili z kolei rozszyfrować, jak skutecznie "przeprojektować" smak osławionego holenderskiego sera gouda.

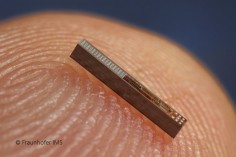

Implant zamiast ciśnieniomierza

6 stycznia 2009, 11:57Monitorowanie nadciśnienia i skuteczności jego leczenia jest obecnie bardzo uciążliwe dla pacjenta. Wymaga noszenia przy sobie urządzenia utrwalającego zapis oraz naramiennego rękawa, który napompowuje się również w nocy. Metodę tę może zastąpić coś bardzo małego i wygodnego: implant umieszczany na stałe w tętnicy udowej.

Syntetyzuje, ale też rozkłada

25 sierpnia 2009, 19:33Naukowcy z Case Western Reserve University zidentyfikowali nowy, zupełnie niespodziewany mechanizm kontroli aktywności genów. Odkryte zjawisko polega na degradacji cząsteczek mRNA w miejscu, w którym nikt tego nie oczekiwał - na powierzchni rybosomu.

Odkryto „geny matuzalemowe”?

17 maja 2010, 12:08Biblijny Matuzalem żył podobno 969 lat. Nie wydaje się to nam możliwe, dziś mianem „matuzalemów" określa się już osoby, które przekraczają setkę. Czy to kwestia trybu życia, czy raczej wrodzonych predyspozycji?

Uniksowe patenty nie dla Microsoftu

25 listopada 2010, 12:21Novell postanowił uciąć spekulacje dotyczące przyszłości należących doń uniksowych patentów, które pojawiły się po ogłoszeniu, iż firma zostanie sprzedana Attachmate, ale część jej aktywów przejmie CPTN Holdings, w którym Microsoft gra pierwsze skrzypce.

Zegar biologiczny reguluje aktywność płytek

12 września 2011, 09:47Specjaliści z Brigham and Women's Hospital (BWH) zademonstrowali, że działanie płytek krwi jest koordynowane przez wewnętrzny zegar biologiczny. To on prowadzi do szczytu aktywacji trombocytów, który odpowiada porannemu szczytowi zdarzeń sercowo-naczyniowych, np. zawałów serca i udarów.

Superoszczędnie na benzynie

17 maja 2012, 20:32Duży dostawca części samochodowych, firma Delphi, poinformował, że pracuje nad silnikiem benzynowym, który spala nawet o 50% mniej paliwa niż obecnie używane konstrukcje